"Yippee ki-yay, motherfucker"

Die Hard 2: Einfacher Actionfilm oder Lehrstück über IT-Sicherheit in der Luftfahrt

Erinnern Sie sich an den besinnlichen Weihnachtsfilm Stirb Langsam 2? Eine bewaffnete Söldnertruppe möchte den Ex-General Ramon Esperanza freipressen und zapft zu diesem Zweck die Infrastruktur der Flugsicherung am Dulles International Airport (IAD) an. Im Laufe dieses filmischen Meisterwerks werden zunächst die Kontrolle über den gesamten Sprechfunk und anschließend das Instrumentenlandesystem (ILS) erlangt. Um eine DC-8 der fiktiven Windsor-Airlines beim vorherrschenden Schneesturm zum Absturz zu bringen, verschieben die Terroristen den Gleitpfad über eine einfache digitale Programmierung nach unten. Nur durch den heldenhaften Einsatz des Ordnungshüters John McClane kann eine größere Katastrophe verhindert werden.

In den Augen der Fachkundigen mag beispielsweise dieses Verschieben für eine gewisse Erheiterung sorgen, angesichts der weitgehend analogen Arbeitsweise des ILS wirkt dieses Angriffsszenario doch eher haltlos. Doch handelt es sich bei dem dargestellten Szenario wirklich um eine hanebüchene Dystopie, die nur mittels eines Idar-Obersteiner Actionhelden aufgelöst werden kann oder lohnt es sich die gezeigten Angriffsvektoren einmal näher zu betrachten?

In den Augen eines Flugzeugführenden ist letzteres der Fall, liefert uns der Film – so (unfreiwillig) humorvoll seine Darstellung auch manchmal sein mag – einige Anhaltspunkte, die auf eine massive Verwundbarkeit der Luftfahrt schließen lassen.

Im Folgenden werden wir vier Szenarien näher beleuchten, die für sich betrachtet bereits ein deutliches Bedrohungspotential für den zivilen Luftverkehr bieten.

UKW-Sprechfunk

Ein relatives einfach zu realisierendes Szenario ist sicherlich das Aussenden von Funksprüchen auf den bekannten UKW-Frequenzen. Der technische Aufwand ist außerordentlich gering: ein einfaches Handfunkgerät und ein Standort in Flughafennähe können in kurzer Zeit für eine komplette Sperrung desselben sorgen. Bis der mutmaßliche Angreifer gefunden und der Angriff beendet ist, kann der störungsfreie Ablauf einer gängigen Anflugkontrolle nicht garantiert werden.

Rückfallverfahren setzen auf das Nutzen anderer Frequenzen und Funkstation. Aber auch damit kann nicht garantiert werden, die Flugsicherung von nun an störungsfrei durchzuführen. So wäre es etwa denkbar, dass mehrere Angreifer an verschieben Standorten Funkfrequenzen kapern. Ein Szenario, das durch die ubiquitäre Verfügbarkeit von mobilen Datenverbindungen dahingehend erweitert werden kann, dass mehrere ferngesteuerte „falsche Bodenstationen“ im Wechsel die Aussendung übernähmen. In der Folge stellte sich die genaue Lokalisierung als sehr schwer, wenn nicht gar unmöglich, heraus.

GPS-Jamming/Spoofing

Durch die zunehmende Stilllegung von Bodenfunkfeuern erhöhte sich in der Vergangenheit zunehmend die Abhängigkeit der Zivilluftfahrt von anderen Navigationslösungen. Jahrelang wurde ein komplettes Umschwenken auf Navstar GPS oder andere Global Navigation Satellite System (GNSS) propagiert. Die verwendeten Funkstandards für die zivile Nutzung sind hierbei jedoch wenig robust: Es findet weder eine Authentifizierung noch eine Verschlüsselung der von den Satelliten ausgesendeten Signale statt. Angreifern ist es also relativ einfach möglich, auf den verwendeten GNSS-Frequenzen eigene valide Aussendungen auszustrahlen und so entweder Satellitensignale zu blockieren (Jamming) oder aber gezielt gefälschte Signale auszusenden (Spoofing).

War es in der Anfangszeit der Satellitennavigation zwar theoretisch möglich, diese Angriffe auszuführen, so bedurften sie doch eines größeren technischen Wissens und entsprechender Technik, so dass diese Art von Angriffen lange Zeit nicht öffentlich dokumentiert waren.

Mit der zunehmenden Miniaturisierung integrierter Schaltkreise ist es jedoch heutzutage einfach darstellbar, die notwendige Technik in Form eines Laptops und eines kleinen USB-Sticks mitzuführen.

Software-defined radio (SDR) bezeichnet eine Technik von Hochfrequenz-Sendern und -Empfängern, bei denen kleinere oder größere Anteile der Signalverarbeitung mit Software verwirklicht werden.

Abbildung 1: Darstellung eines USB-SDR-Sticks (Quelle: Hersteller)

Diese geringe Einstiegshürde eröffnet diese Angriffsszenarien einerseits für bisher eher unbedarfte – nicht zwangsläufig terroristische Absichten verfolgende – Personen (Skript-Kiddies), andererseits erlaubt es beispielsweise das Mitführen eines Setups an Bord eines Fliegers. Letzteres Szenario erscheint insbesondere bedeutsam, da nur eine geringe Sendeleistung an Bord eines Flugzeugs benötigt würde, um Satellitensignale zu überstrahlen.

Angreifer, die die Position des Flugzeugs kennen, können nun über einen längeren Zeitraum die Satellitensignale gezielt progressiv verfälschen, so dass eine zunehmende Abweichung der GPS- von der wahren Flugzeugposition die Folge wäre. In diesem Angriffsszenario wäre es möglich, Flugzeuge von ihrem geplanten Kurs abzulenken und so für Luftraumkonflikte zu sorgen. Dass diese Szenarien wahrscheinlicher werden, zeigen nicht nur wissenschaftliche Demonstrationen (Psiaki & Humphreys, 2016) sondern auch zunehmende Meldungen einiger Piloten über durchgeführte Angriffe dieser Art im Bereich des nördlichen Irak (OPS Group, 2023).

Es zeigt sich, dass der Einsatz relativ alter und nicht auf IT-Sicherheit ausgerichteter Standards ein erhebliches Gefährdungspotenzial bietet, das nicht einfach abzustellen ist. GPS-Jamming-Attacken sind relativ einfach für die Besatzungen zu erkennen: Die GPS-Position wird invalide und zur Navigationslösung müssen andere Systeme (Radio/IRS etc.) zum Einsatz kommen.

Spoofing-Attacken dagegen werden unter Umständen überhaupt nicht erkannt: Wird die Position gezielt über einen längeren Zeitraum verfälscht, so kann unter Umständen bei manchen Flugzeugtypen – ausgehend von der Prämisse eines driftenden IRS – die Trägheitsposition zugunsten der gefälschten GPS-Position verworfen werden. Ein wirksames Erkennen setzt das Vergleichen mit mehreren Systemen voraus, sofern diese in der geographischen Region in ausreichender Zahl vorhanden sind. Wirksame Algorithmen zur automatischen Erkennung werden derzeit diskutiert, sind jedoch noch nicht implementiert (Tanil et al., 2016).

Erreicht der Flug jedoch die Terminal-Area kann ein Update mit dem ILS erfolgen und die Position wieder korrigiert werden. Ein einfaches Verschieben des ILS wie durch Col. William Stuart geschehen, scheint dagegen unmöglich, oder?

ILS-Spoofing

Betrachten wir diese Szene im Spielfilm, so ist relativ klar, dass ein Verfälschen des ILS auf diese Weise nicht möglich ist. Das auf weitgehend analoge Technik setzende System sendet verschiedene Sendekeulen als Leitstrahl direkt vom jeweiligen Zielpunkt aus. Eine einfache Deplatzierung digitaler Art ist also nicht möglich, vielmehr müsste die Antenne physisch verschoben werden.

Die eigentliche Ermittlung der jeweiligen Ablage erfolgt an Bord des Flugzeugs mit Hilfe des Unterschieds in der Modulationstiefe, also des Verhältnisses zwischen den Signalamplituden der abgestrahlten Keulen. Soll versucht werden, ein derartiges Signal zu fälschen, müsste die Position des anzugreifenden Flugzeugs und die Abstrahlungscharakteristik des ILS bekannt sein.

Bisher im universitären Umfeld demonstrierte Versuche nutzen hierfür ebenfalls SDR (Sathaye et al., 2019). Ein denkbares Szenario ist hier der sich an Bord befindliche Angreifende: Dort kann das derzeit empfangbare ILS-Signal ebenfalls empfangen und nun versucht werden, durch Abstrahlung eines gefälschten und stärkeren Signals eine Ablenkung des Flugzeugs herbeizuführen. Im Vergleich zum GPS kommen beim ILS wesentlich stärkere Sendeanlagen zum Einsatz, was diese Art von Angriff nicht ganz so trivial erscheinen lässt. Da sich jedoch die Energie quadratisch mit der Entfernung von der Sendeanlage verringert, können wenige Seemeilen entfernt bereits mit batteriebetriebenen SDR-Installationen signalstärkere gefälschte Signale erzeugt werden. Ein mit einem SDR-Stick versehener Laptop fände problemlos in einer Aktentasche an Bord des Flugzeugs Platz. Die Bedienung kann weitestgehend automatisiert werden. Das Gefährdungspotential ist immens, zumal bereits kleinste Ablagen vom Landekurs – schlechtes Wetter vorausgesetzt – katastrophale Konsequenzen hätten, zieht man neben der Bodenkollision auch Zusammenstöße mit Hindernissen in Betracht.

GLS-Spoofing

Die Ablösung analoger Standards in der Luftfahrt wird zunehmend durch ihre digitalen Konterparts angestrebt. Das noch auf dem in den 1920er-Jahren etablierten Prinzip der Lorenzbake aufbauende ILS sollte bereits seit längerer Zeit abgelöst werden. Aus historischer Sicht erwähnenswert, da bereits 1940 von der britischen Armee Störangriffe auf diese Systeme (X-Verfahren) erfolgreich durchgeführt werden konnten.

Galt früher das Microwave Landing System (MLS) als aussichtsreicher Nachfolger, so ist derzeit das Ground Based Augmentation (GBAS) Landing System (GLS) Anwärter, diese Nachfolge anzutreten.

Anflug- und Korrekturdaten können dabei von einer Bodenstation für mehrere Anflüge ausgesendet werden, was diesem System gegenüber dem unflexiblen ILS einen deutlichen Kostenvorteil und viele Anhänger dezidiert bei Flughafenbetreibern verschafft.

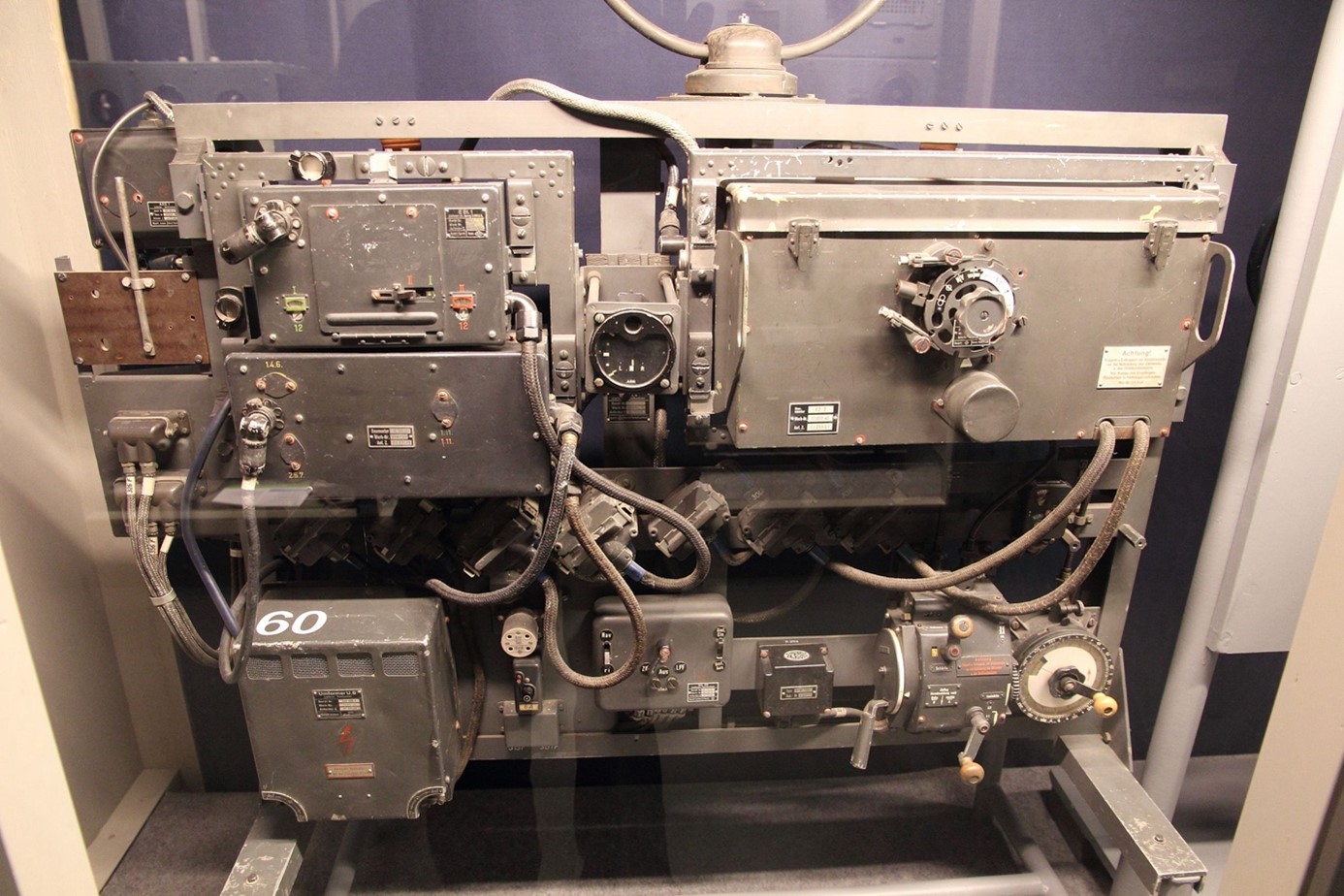

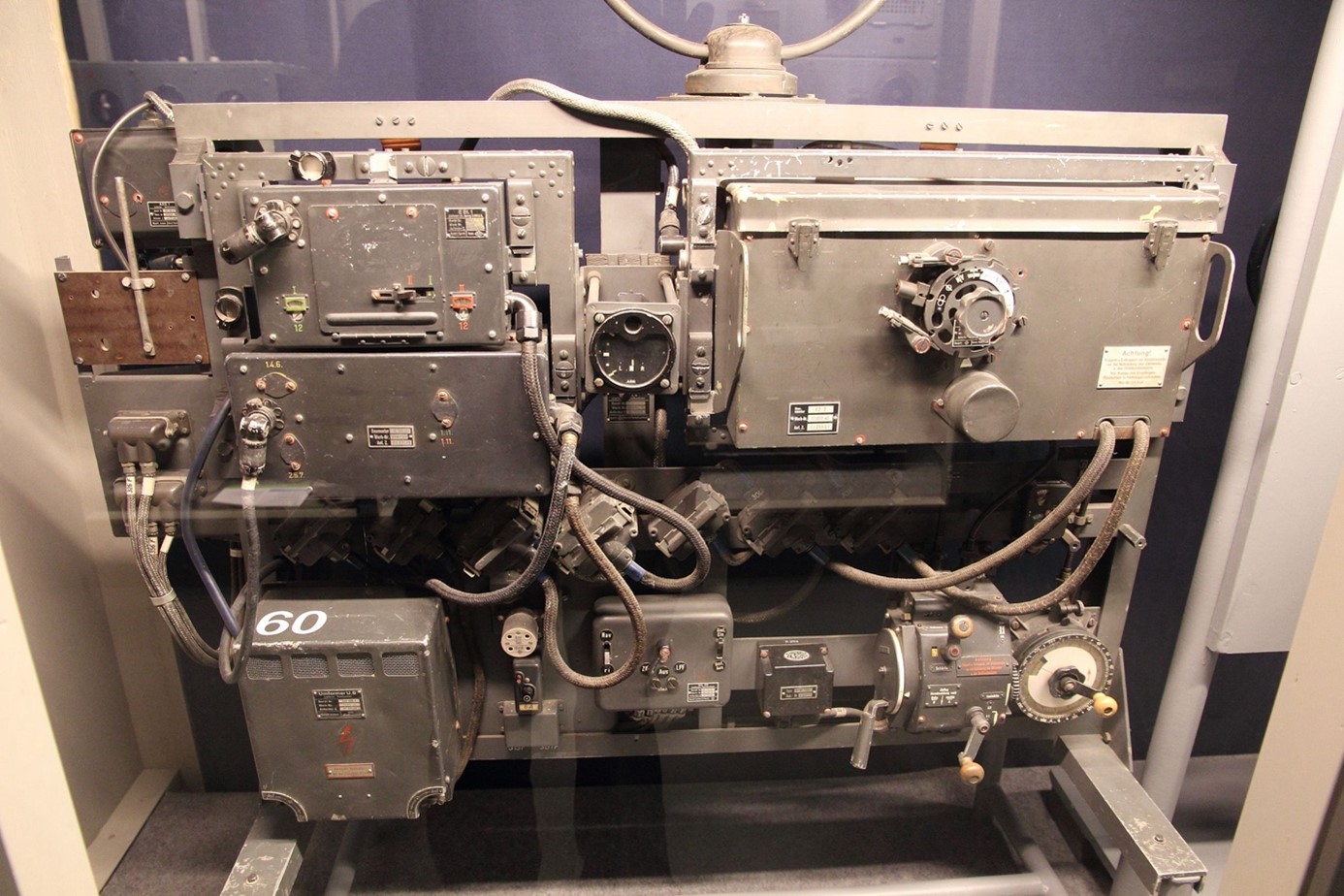

Abbildung 3: Sendeanlage einer Lorenzbake

Im Vergleich zum ILS wäre ein Angriff hierbei sogar noch einfacher zu realisieren: Die Daten werden unverschlüsselt und nicht authentifiziert an die Flugzeuge übertragen, so dass falsche Anflug- und/oder Korrekturdaten direkt in die Flight Management Systeme (FMS) der Flugzeuge gelangten. Ein verfälscht übertragener Anflug könnte gezielt Hindernisse einschließen und hätte ähnlich dem ILS-Spoofing katastrophale Folgen.

Bisher vorgeschlagene technische Systeme, die dieses Manko beseitigen könnten, sind bereits publiziert (Maurer et al., 2021), nicht jedoch im produktiven Einsatz. Andere Mitigationen sehen sogar explizit den Piloten als Resilienzfaktor des Systems (Lo & Enge, 2010).

Fazit

Oben dargestellte Angriffsszenarien zeigen deutlich, dass die langen Lebenszyklen technischer Systeme in der Luftfahrt und die Tendenz, alte Systeme durch neue Funktionen zu erweitern, zu einer erheblichen Verwundbarkeit des zivilen Luftverkehrs geführt haben.

Nahezu alle etablierten Systeme sind davon betroffen und die technische Realisierbarkeit wird auch zukünftig immer einfacher werden. Wirksame Gegenmaßnahmen sind zum jetzigen Zeitpunkt hauptsächlich im Vergleich der ermittelten Positionen der unterschiedlicher Systeme zu finden. Dies setzt einerseits die Existenz dieser etwa in Form von Bodenfunkfeuern oder funktionierenden GNSS voraus, hebt andererseits aber auch die Rolle des Menschen in der Luftfahrt als resilienzbringenden Faktor hervor: Nur eine kompetente Flugzeugbesatzung kann die zu Tage tretenden technischen Mängel erkennen und situationsgerecht handeln. Dabei hadert sie mit unzureichenden Standards, die insbesondere Aspekte aktueller Cybersicherheit jahrzehntelang außer Acht gelassen haben. Heldentaten eines Hollywood-Polizisten – zumal mit großkalibrigen Handfeuerwaffen – sind dabei keineswegs von Nöten, eine gewisse Skepsis gegenüber geschlossen arbeitenden Systemen wie dem GNSS jedoch unbedingt angebracht. Leider existieren nach wie vor keine geeigneten Trainingsszenarien für Besatzungen, Cyberattacken wirksam zu erkennen und vor allem von regulären Systemfehlern zu unterscheiden.

Ein Überdenken der Standards in der Luftfahrt und Anpassen an moderne Standards der IT-Sicherheit ist unbedingt erforderlich. Betrachtet man die langen Lebenszyklen so ist damit jedoch definitiv nicht vor dem Ruhestand von John McClane (oder seines Sohnes) zu rechnen.

Quellen

Lo, S. C., & Enge, P. K. (2010). Authenticating aviation augmentation system broadcasts. IEEE/ION Position, Location and Navigation Symposium, 708–717. https://doi.org/10.1109/PLANS.2010.5507223

Maurer, N., Graupl, T., Bellido-Manganell, M. A., Mielke, D. M., Filip-Dhaubhadel, A., Heirich, O., Gerbeth, D., Felux, M., Schalk, L. M., Becker, D., Schneckenburger, N., & Schnell, M. (2021). Flight Trial Demonstration of Secure GBAS via the L-band Digital Aeronautical Communication System (LDACS).

OPS Group. (2023, September 26). Flights misled over position, navigation failure follows. International Ops 2023 - OPSGROUP. https://ops.group/blog/gps-spoof-attacks-irs/

Psiaki, M. L., & Humphreys, T. E. (2016). GNSS Spoofing and Detection. Proceedings of the IEEE, 104(6), 1258–1270. https://doi.org/10.1109/JPROC.2016.2526658

Sathaye, H., Schepers, D., Ranganathan, A., & Noubir, G. (2019). Wireless Attacks on Aircraft Instrument Landing Systems.

Tanil, C., Khanafseh, S., & Pervan, B. (2016). An INS Monitor Against GNSS Spoofing Attacks During GBAS and SBAS-assisted Aircraft Landing Approaches. 2981–2990. doi.org/10.33012/2016.14779